ARP断网攻击是常见的网络安全威胁之一,通过欺骗目标主机的ARP缓存表,攻击者可以让合法的数据包无法到达目标主机,导致网络中断。而传统的防御方法效果有限,容易被攻击者绕过。本文将介绍一种以彻底解决ARP欺骗为目标的终极方案,保障网络安全。

一、ARP欺骗攻击的原理和危害

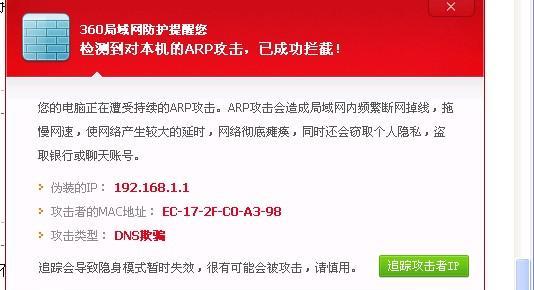

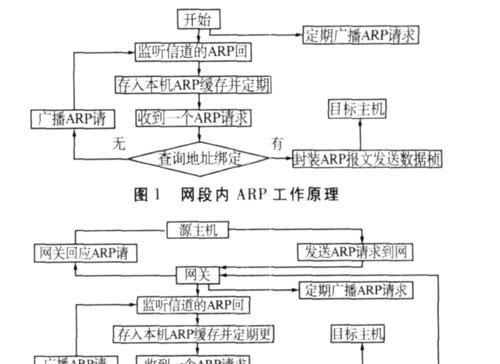

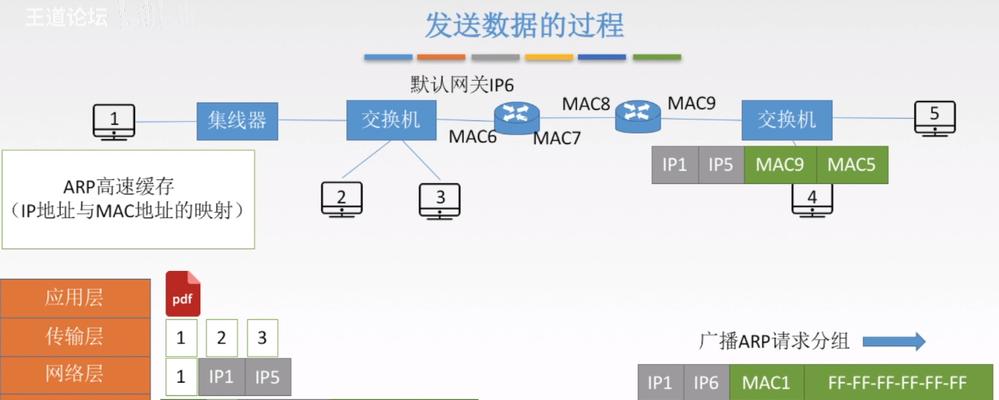

ARP欺骗攻击利用ARP协议的特点,伪造目标主机与网关之间的MAC地址映射关系,使得数据包发往正确的IP地址却到达了错误的MAC地址,从而实现网络中断、监听、篡改等攻击。对于企业而言,这种攻击可能导致机密泄露、服务不可用等严重后果。

二、传统防御方法的局限性

传统的防御方法包括静态ARP缓存表维护、动态ARP缓存表监控、ARP防火墙等。然而,这些方法都存在局限性,容易被攻击者绕过。比如,攻击者可以通过定期发送ARP广播包,让缓存表失效并重新进行欺骗。

三、终极方案的基本原理

终极方案的基本原理是将ARP协议从链路层移动到网络层,由网络层控制地址映射关系。具体来说,就是将IP地址和MAC地址的映射信息存储在DNS服务器中,并由DHCP服务器负责分配IP地址和告知客户端对应的MAC地址。

四、终极方案的实现流程

实现终极方案需要以下步骤:①部署DNS服务器和DHCP服务器;②配置DNS服务器的记录文件,将IP地址和MAC地址的映射信息存储在其中;③配置DHCP服务器的租约池和选项设置;④配置客户端的网络参数,包括IP地址、子网掩码、网关和DNS服务器。

五、终极方案的优势和不足

相比传统防御方法,终极方案具有以下优势:①不需要维护ARP缓存表,降低了攻击者的突破口;②实现了地址映射关系的统一管理,易于维护;③可以通过DHCP服务器下发恶意MAC地址的黑名单,进一步提高安全性。不足之处在于需要额外部署DNS和DHCP服务器,增加了成本和复杂度。

六、DNS服务器的部署和配置

DNS服务器的部署可以选择开源软件如Bind、Dnsmasq等,也可以使用商用软件如WindowsServer自带的DNS服务。配置时需要指定记录文件的位置、SOA记录、NS记录、A记录、PTR记录等,并在客户端中指定DNS服务器的IP地址。

七、DHCP服务器的部署和配置

DHCP服务器的部署可以选择开源软件如ISC-DHCP、Dnsmasq等,也可以使用商用软件如WindowsServer自带的DHCP服务。配置时需要指定租约池的范围、租期、选项设置等,并可以设置黑名单等安全措施。

八、客户端的网络参数配置

客户端的网络参数配置需要指定IP地址、子网掩码、网关和DNS服务器。网关应当指向防火墙或路由器,DNS服务器应当指向上述配置好的DNS服务器。

九、网络层的ARP欺骗检测和应对

由于终极方案已经将ARP协议从链路层移动到网络层,因此可以采用传统的ARP欺骗检测方法进行检测和应对。比如,可以利用ARPwatch、Snort等工具进行监控和告警。

十、其他与ARP欺骗相关的安全措施

除了终极方案以外,还可以采取其他与ARP欺骗相关的安全措施,如MAC地址绑定、端口隔离、VLAN隔离等。这些措施都可以进一步提高网络的安全性和可靠性。

十一、终极方案在实际应用中的效果验证

为了验证终极方案的效果,可以选择在实验室或者小范围网络中进行测试。通过对比不同方案的安全性、稳定性、易用性等指标,评估终极方案的优缺点和适用范围。

十二、终极方案的推广和应用前景

终极方案是一种新型的ARP欺骗防御方法,具有良好的安全性和可靠性。在未来,随着云计算、物联网等新兴技术的普及,终极方案有望得到更广泛的应用和推广。

十三、小结

本文介绍了一种以彻底解决ARP欺骗为目标的终极方案,该方案将ARP协议从链路层移动到网络层,由网络层控制地址映射关系。通过部署DNS服务器和DHCP服务器,并配置客户端的网络参数,可以彻底解决ARP欺骗带来的威胁,保障网络安全。

十四、参考文献

[1]范冰.ARP欺骗攻击及其防御方法[J].计算机工程与设计,2013,34(1):210-212.

[2]高晓晓,马艳红.ARP欺骗攻击的分析与防范[J].现代电子技术,2017,40(11):92-94.

[3]张建峰.ARP欺骗检测与防御技术研究[D].华东师范大学,2014.

十五、声明

本文部分内容参考自互联网公开资料,仅供学习和交流使用,不作商业用途。如有侵权,请联系作者删除。